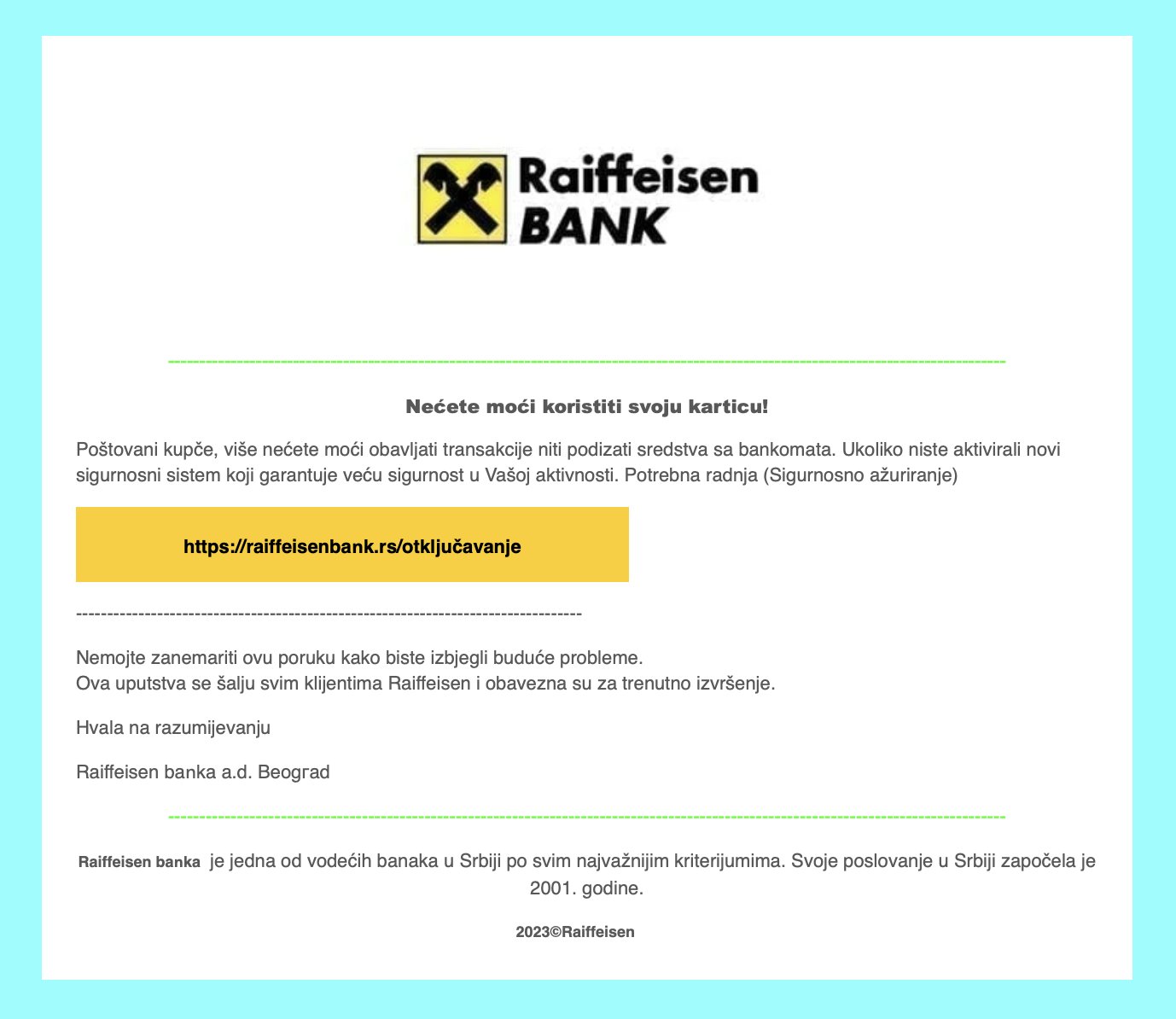

Ovaj deo za Raiffesisen je sa twittera https://twitter.com/nklmilojevic/status/...5207175309

Ostale kampanje u daljim komentarima

Pretpostavljam da hoće da se dodaju kao dodatni uređaj na online banking, posle čega će da pokradu pare.

Ovo je verovatno povezano sa ovim drugim skorašnjim Raiffeisen phishingom https://bezbedanbalkan.net/thread-371.html a verovatno je i potpuno ista ekipa jer lažni sajt ima istu staru vest na stranici sa starim datumom 30.04.2021

Mejl takođe podseća malo na ovaj phish iz kraja 2022 https://bezbedanbalkan.net/thread-333.html ali ne mora da znači, očigledno je u oba slučaja korišćen neki automatski prevodilac.

mejl koji je stigao, Return-Path: <www-data @ eunethosting.trabajardesdecasamontandocosas .net>

Nema razloga da postoji ovaj poddomen na ovom sajtu ali postoji. Možda je kompromitovan pristup hosting panelu za trabajardesdecasamontandocosas .net i onda dodat poddomen.

link u mejlu je na IPFS-u: bafybeidrhpzwsuzbqwjb5cgpo4k4g35yanxdwnha2r4khd6ke34hse77sy.ipfs.dweb .link

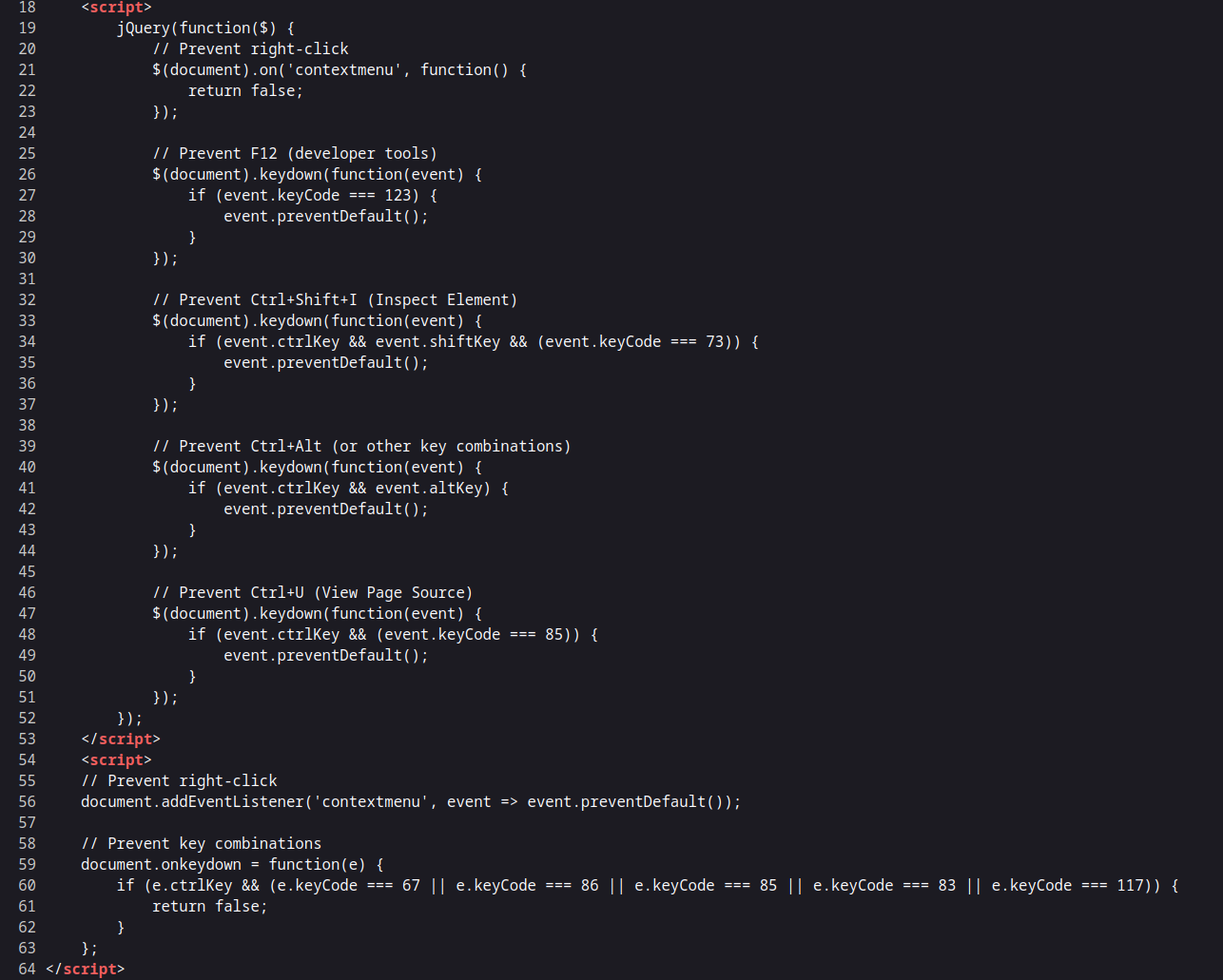

redirektuje ali nije klasičan redirekt nego u sorsu ima:

uz razne pokušaje prevencije analize:

dakle ide na myhosting.sbb.domen.marktshopping .com/rs/

dalje otvara kao myhosting.sbb.domen.marktshopping .com/rs/auth/login.php

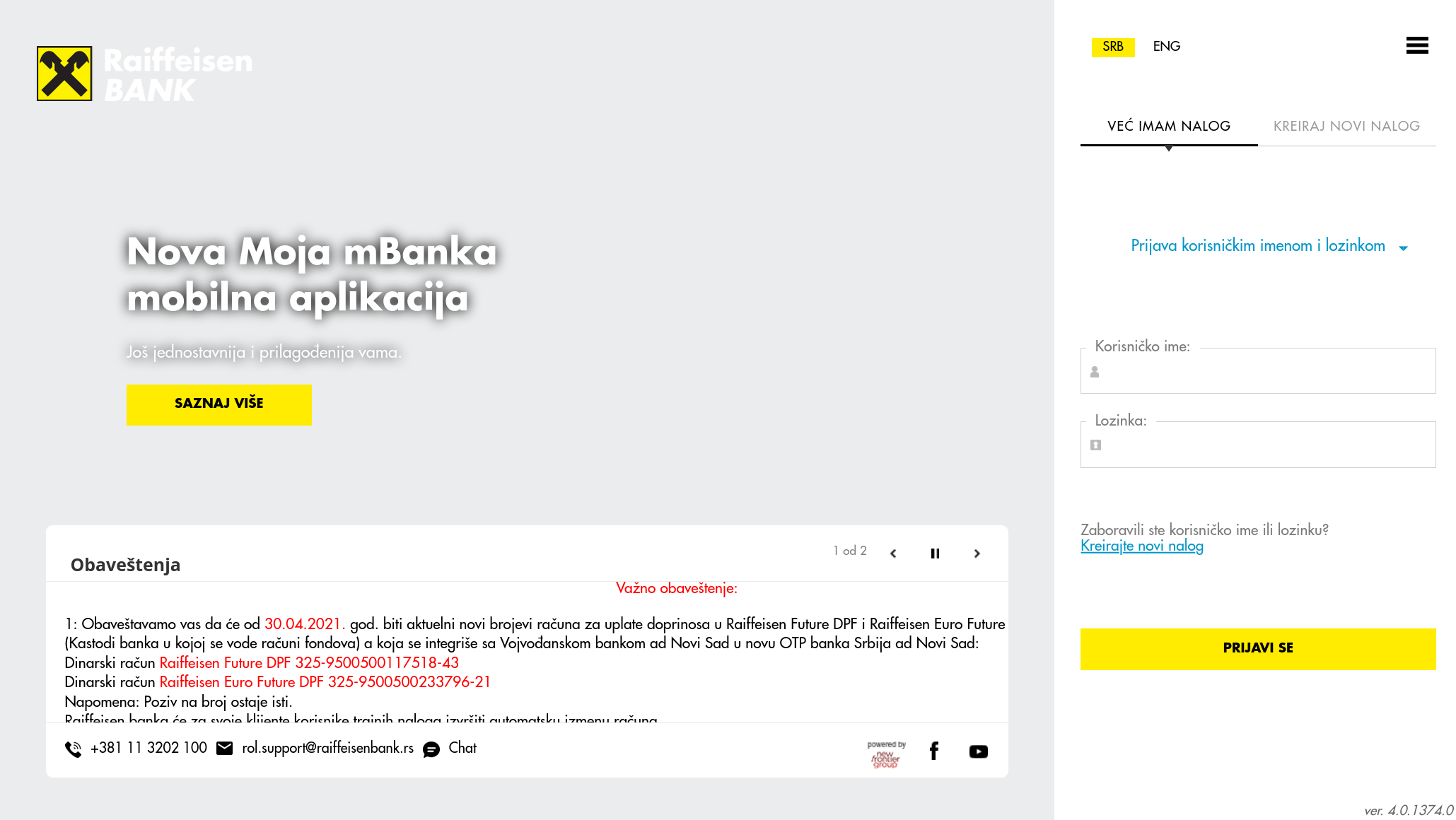

izuzetno dobro kopiran sajt Raiffeisen online bankinga otvara samo sa mobilnih UA:

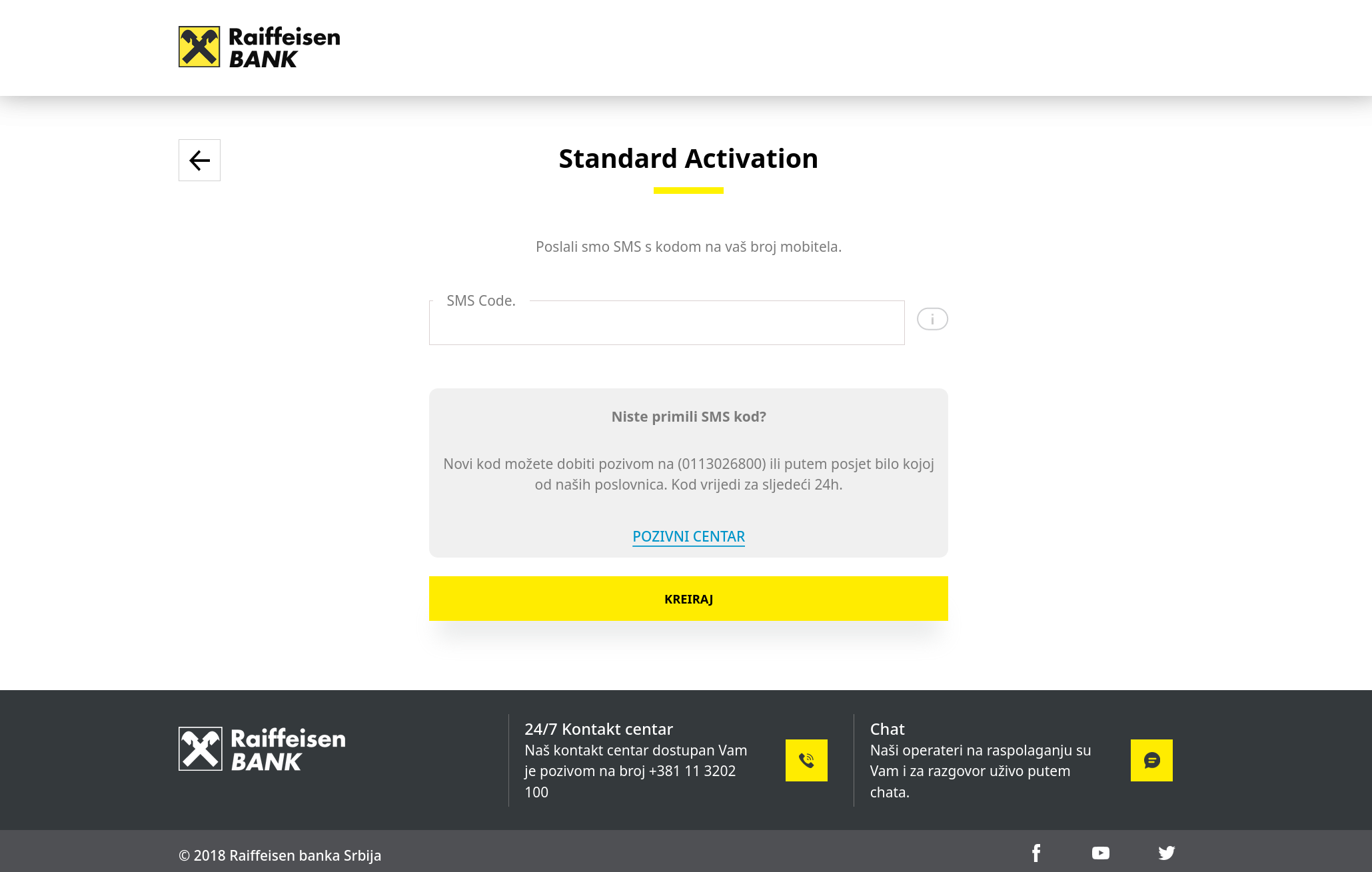

Posle unosa "podataka":

zanimljivo mi je da kada unesem SMS code on pošalje ovakav POST na myhosting.sbb.domen.marktshopping .com/rs/auth/action.php :

odakle ovo i zašto ne znam, možda neki ostatak od nekog drugog phisha što će možda pomoći da se ovaj phish poveže sa drugima od iste ekipe. Više puta sam probao i svaki put je dodao ove parametre kao post, uz SMS code koji je ovde ss=

SSL sertifikat na sajtu ima dodatni alt name za pay.posta-serbije.marktshopping.com koji na /rs/ otvara isti ovaj Raiffeisen sajt, možda je za poštu neki drugi folder

marktshopping.com je naizgled legitiman sajt iz Saudijske Arabije što može značiti da su im kompromitovali hosting panel i dodali sebi DNS za ove poddomene kao što sumnjam i da se desilo na poddomenu sa kog je poslat mejl.

Ostale kampanje u daljim komentarima

Pretpostavljam da hoće da se dodaju kao dodatni uređaj na online banking, posle čega će da pokradu pare.

Ovo je verovatno povezano sa ovim drugim skorašnjim Raiffeisen phishingom https://bezbedanbalkan.net/thread-371.html a verovatno je i potpuno ista ekipa jer lažni sajt ima istu staru vest na stranici sa starim datumom 30.04.2021

Mejl takođe podseća malo na ovaj phish iz kraja 2022 https://bezbedanbalkan.net/thread-333.html ali ne mora da znači, očigledno je u oba slučaja korišćen neki automatski prevodilac.

mejl koji je stigao, Return-Path: <www-data @ eunethosting.trabajardesdecasamontandocosas .net>

Nema razloga da postoji ovaj poddomen na ovom sajtu ali postoji. Možda je kompromitovan pristup hosting panelu za trabajardesdecasamontandocosas .net i onda dodat poddomen.

Code:

eunethosting.trabajardesdecasamontandocosas.net has address 85.215.35.76

eunethosting.trabajardesdecasamontandocosas.net mail is handled by 10 eunethosting.trabajardesdecasamontandocosas.net.link u mejlu je na IPFS-u: bafybeidrhpzwsuzbqwjb5cgpo4k4g35yanxdwnha2r4khd6ke34hse77sy.ipfs.dweb .link

redirektuje ali nije klasičan redirekt nego u sorsu ima:

Code:

<script type="text/javascript">

<!--

document.write(unescape('%3Cobject%20data%3D%22https%3A%2F%2Fmyhosting.sbb.domen.marktshopping.com%2Frs%2F%22%3E%3C%2Fobject%3E'));

//-->

</script>uz razne pokušaje prevencije analize:

dakle ide na myhosting.sbb.domen.marktshopping .com/rs/

Code:

myhosting.sbb.domen.marktshopping.com has address 34.102.1.2dalje otvara kao myhosting.sbb.domen.marktshopping .com/rs/auth/login.php

izuzetno dobro kopiran sajt Raiffeisen online bankinga otvara samo sa mobilnih UA:

Posle unosa "podataka":

zanimljivo mi je da kada unesem SMS code on pošalje ovakav POST na myhosting.sbb.domen.marktshopping .com/rs/auth/action.php :

Code:

ss=9999&ClientLastname=adrian&ClientName=cadem+&[email protected]&SmsSessionID=&step=sms&captcha=odakle ovo i zašto ne znam, možda neki ostatak od nekog drugog phisha što će možda pomoći da se ovaj phish poveže sa drugima od iste ekipe. Više puta sam probao i svaki put je dodao ove parametre kao post, uz SMS code koji je ovde ss=

SSL sertifikat na sajtu ima dodatni alt name za pay.posta-serbije.marktshopping.com koji na /rs/ otvara isti ovaj Raiffeisen sajt, možda je za poštu neki drugi folder

marktshopping.com je naizgled legitiman sajt iz Saudijske Arabije što može značiti da su im kompromitovali hosting panel i dodali sebi DNS za ove poddomene kao što sumnjam i da se desilo na poddomenu sa kog je poslat mejl.