05-06-2025, 01:53 PM

Tokom istraživanja putem Shodan pretrage, fokusirao sam se na identifikaciju otvorenih i potencijalno ranjivih servisa u Srbiji, sa akcentom na port 1433/TCP, koji se koristi za Microsoft SQL Server. Ovaj port, ukoliko je javno dostupan bez zaštite, predstavlja ozbiljan bezbednosni rizik jer omogućava napadačima da pokušaju brute-force napade, eksploataciju poznatih ranjivosti, kao i prikupljanje osetljivih podataka o sistemu preko NTLM odgovora. U pretrazi sam pronašao više aktivnih SQL servera dostupnih sa interneta, što ukazuje na nedovoljnu mrežnu segmentaciju i neadekvatnu zaštitu.

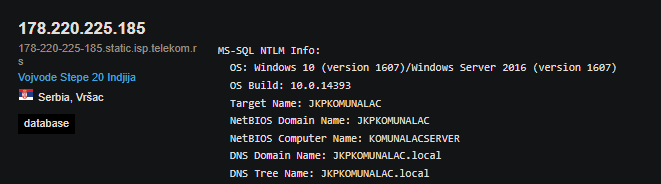

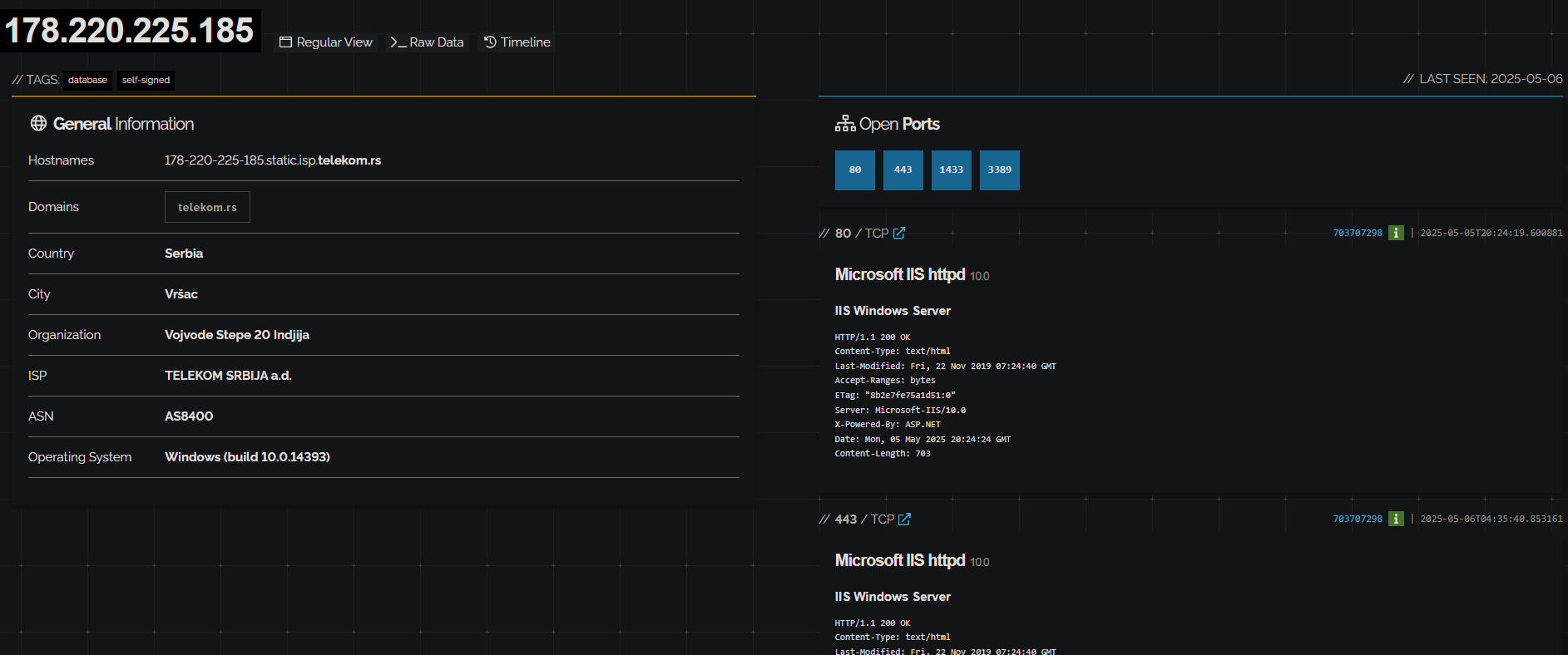

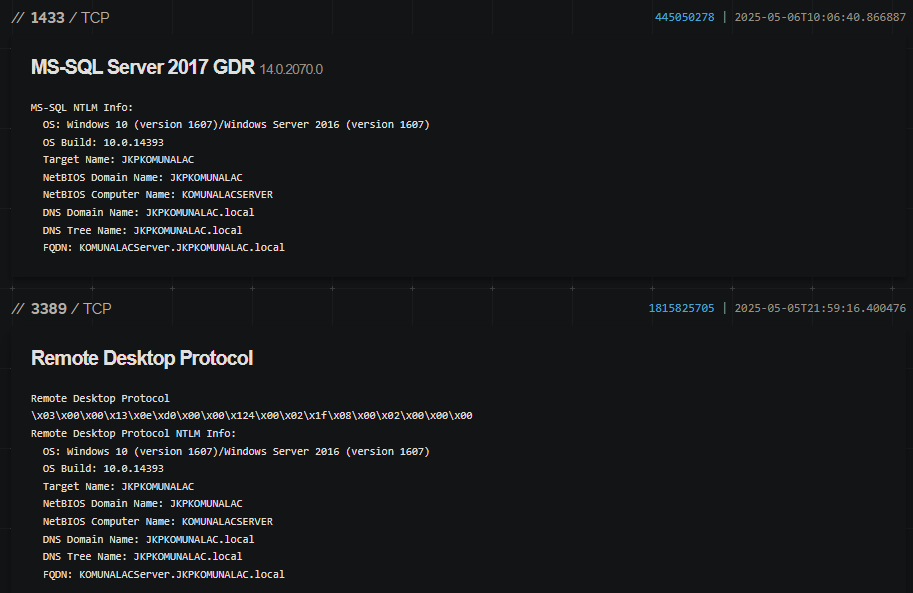

Posebnu pažnju mi je privukla IP adresa koja je javno izlagala SQL Server, a pripada JKP Komunalac Inđija. Na toj adresi je otkriven SQL Server 2017, koji otkriva NTLM informacije, verziju operativnog sistema (Windows Server 2016), kao i NetBIOS i DNS imena, što sve zajedno predstavlja korisne podatke za potencijalnog napadača. Uz to, primetio sam da je istovremeno otvoren i port 3389/TCP, koji omogućava pristup putem Remote Desktop Protocol-a (RDP), što dodatno povećava rizik jer je RDP česta meta napada, naročito kod javnih institucija.

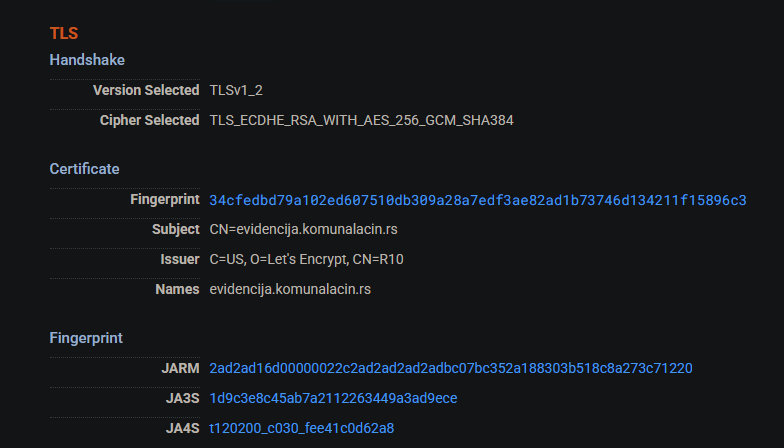

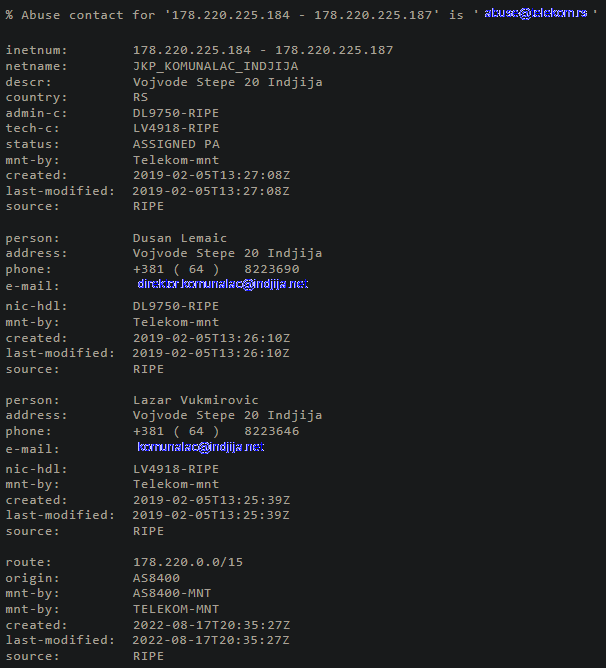

Daljim ispitivanjem utvrđeno je da poddomen evidencija.komunalacin.rs koristi IP adresu iz opsega 178.220.225.184 - 178.220.225.187, koji prema WHOIS podacima pripada JKP Komunalac Inđija. Dok glavni domen komunalacin.rs koristi drugu IP adresu, ovaj konkretan poddomen je jedini koji je direktno vezan za IP opseg javnog preduzeća.

Posebnu pažnju mi je privukla IP adresa koja je javno izlagala SQL Server, a pripada JKP Komunalac Inđija. Na toj adresi je otkriven SQL Server 2017, koji otkriva NTLM informacije, verziju operativnog sistema (Windows Server 2016), kao i NetBIOS i DNS imena, što sve zajedno predstavlja korisne podatke za potencijalnog napadača. Uz to, primetio sam da je istovremeno otvoren i port 3389/TCP, koji omogućava pristup putem Remote Desktop Protocol-a (RDP), što dodatno povećava rizik jer je RDP česta meta napada, naročito kod javnih institucija.

Daljim ispitivanjem utvrđeno je da poddomen evidencija.komunalacin.rs koristi IP adresu iz opsega 178.220.225.184 - 178.220.225.187, koji prema WHOIS podacima pripada JKP Komunalac Inđija. Dok glavni domen komunalacin.rs koristi drugu IP adresu, ovaj konkretan poddomen je jedini koji je direktno vezan za IP opseg javnog preduzeća.

There is no patch for stupidity - Kevin Mitnick