Koliko je meni jasno iz ovoga jeste da NSO razvija Zero-Click napade na osnovu Zero-Day propusta koje pronadju.

To znaci da zrtva ne treba da uradi nista da bi napad bio uspesan, a napad obicno zapocinje kada napadac posalje specijalno dizajniranu SMS, email, ili neku drugu instant-messaging poruku.

U prevodu NSO zna za propust za koji ni Apple ne zna i ima nacina da ga upotrebi na metu (korisnika iPhone-a) bez da ona ista treba da uradi/klikne.

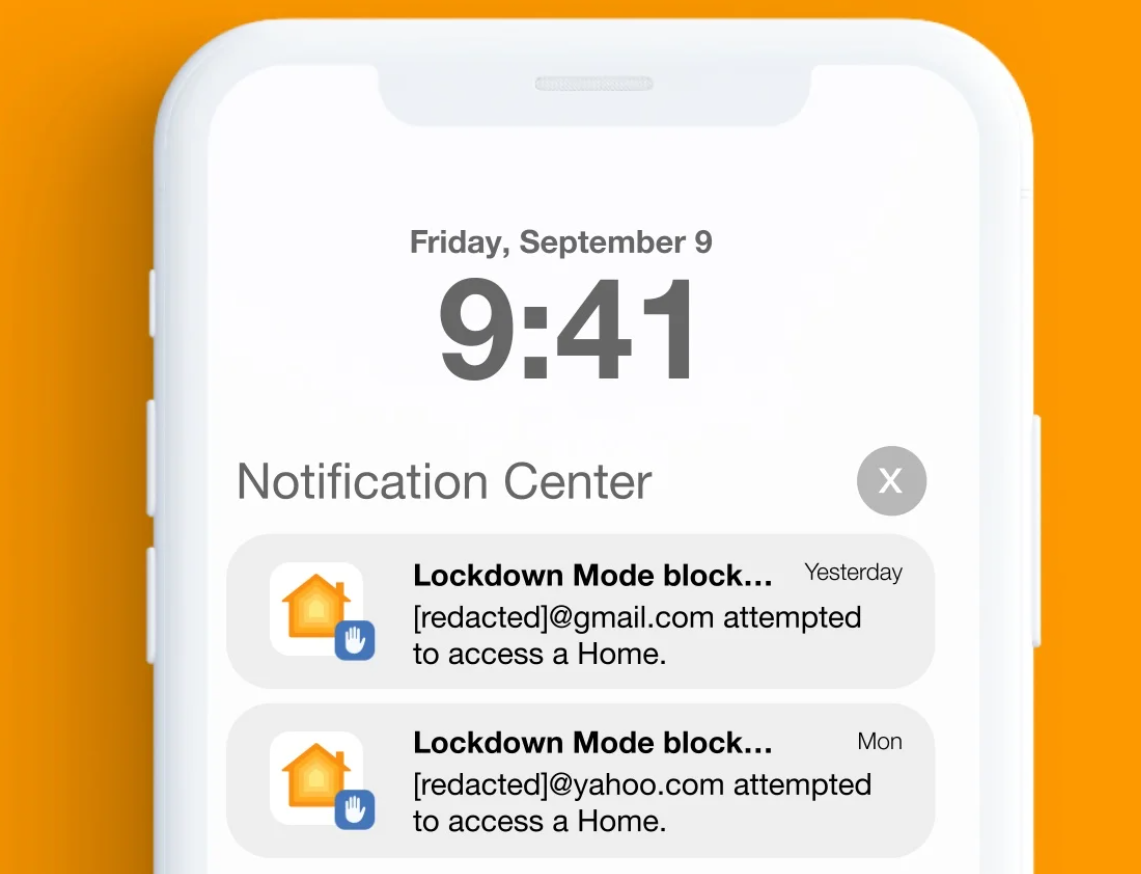

Preporuka je da se omoguci Apple-ov LockDown mod zastite kako bi bar bili obavesteni o sumnjivim blokiranim aktivnostima na vasem iPhone-u.

Triple Threat: NSO Group’s Pegasus Spyware Returns in 2022 with a Trio of iOS 15 and iOS 16 Zero-Click Exploit Chains - The Citizen Lab

Kako se u iznad navedenom izvestaju CitizenLab-a navodi, nije uoceno da su napadi bili uspesni na uredjaje koji su imali LockDown mod upaljen.

Postoji i softver koji se slobodno moze koristiti za forenziku telefona MVT.

Ako ste meta od velikog znacaja i mislite da ste takodje targetirani po obavestenjima od Apple Threat Notification ili notifikaciji od LockDown-a na iPhone-u, moze te se obratiti:

Lista jos korisnih kontakata: Tool: Find Emergency Resources - Consumer Reports Security Planner

To znaci da zrtva ne treba da uradi nista da bi napad bio uspesan, a napad obicno zapocinje kada napadac posalje specijalno dizajniranu SMS, email, ili neku drugu instant-messaging poruku.

U prevodu NSO zna za propust za koji ni Apple ne zna i ima nacina da ga upotrebi na metu (korisnika iPhone-a) bez da ona ista treba da uradi/klikne.

- 2021 FORCEDENTRY (CVE-2021-30860)

- 2022 FindMyPwn ili PwnYourHome (CVE-2023-23529)

- 2023 BLASTPASS (CVE-2023-41991 i CVE-2023-41992 i CVE-2023-41993)

Preporuka je da se omoguci Apple-ov LockDown mod zastite kako bi bar bili obavesteni o sumnjivim blokiranim aktivnostima na vasem iPhone-u.

Triple Threat: NSO Group’s Pegasus Spyware Returns in 2022 with a Trio of iOS 15 and iOS 16 Zero-Click Exploit Chains - The Citizen Lab

Kako se u iznad navedenom izvestaju CitizenLab-a navodi, nije uoceno da su napadi bili uspesni na uredjaje koji su imali LockDown mod upaljen.

Postoji i softver koji se slobodno moze koristiti za forenziku telefona MVT.

Ako ste meta od velikog znacaja i mislite da ste takodje targetirani po obavestenjima od Apple Threat Notification ili notifikaciji od LockDown-a na iPhone-u, moze te se obratiti:

Lista jos korisnih kontakata: Tool: Find Emergency Resources - Consumer Reports Security Planner