06-03-2025, 08:22 PM

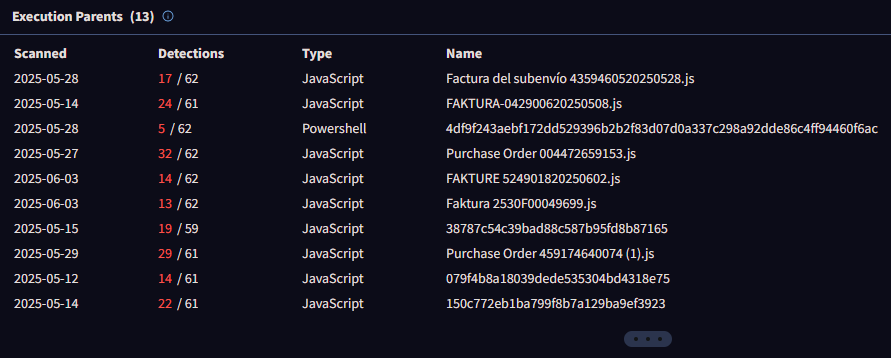

Analiza Execution Parents sekcije pokazuje da je zlonamerni .exe fajl pokrenut preko više različitih .js (JavaScript) i PowerShell fajlova, što jasno ukazuje na lančanu infekciju, tipičan metod distribucije malvera putem lažnih dokumenata i skripti maskiranih kao fakture i narudžbenice.

Većina fajlova ima imena kao što su "Factura", "Faktura", "Purchase Order" ili koriste nasumične nazive, a predstavljeni su kao legitimni dokumenti koji bi korisnici mogli otvoriti u poslovnom okruženju. Ovi JavaScript fajlovi imaju visoke stope detekcije (npr. 32/62, 29/61), što ukazuje da su prepoznati kao maliciozni. Kada korisnik otvori takav .js fajl, on najverovatnije koristi WScript.Shell da pokrene PowerShell komandu ili direktno preuzme i izvrši zlonamerni .exe fajl sa udaljenog servera.

Jedan primer u lancu je i PowerShell skripta (4df9f243...) koja je korišćena kao međukorak između .js fajla i .exe payload-a. Ovo ukazuje na više faza napada: prvo socijalni inženjering (navođenje korisnika da otvori "fakturu"), zatim skriptna egzekucija, i na kraju preuzimanje/pokretanje glavnog malvera.

Većina fajlova ima imena kao što su "Factura", "Faktura", "Purchase Order" ili koriste nasumične nazive, a predstavljeni su kao legitimni dokumenti koji bi korisnici mogli otvoriti u poslovnom okruženju. Ovi JavaScript fajlovi imaju visoke stope detekcije (npr. 32/62, 29/61), što ukazuje da su prepoznati kao maliciozni. Kada korisnik otvori takav .js fajl, on najverovatnije koristi WScript.Shell da pokrene PowerShell komandu ili direktno preuzme i izvrši zlonamerni .exe fajl sa udaljenog servera.

Jedan primer u lancu je i PowerShell skripta (4df9f243...) koja je korišćena kao međukorak između .js fajla i .exe payload-a. Ovo ukazuje na više faza napada: prvo socijalni inženjering (navođenje korisnika da otvori "fakturu"), zatim skriptna egzekucija, i na kraju preuzimanje/pokretanje glavnog malvera.

There is no patch for stupidity - Kevin Mitnick