06-03-2025, 07:52 PM

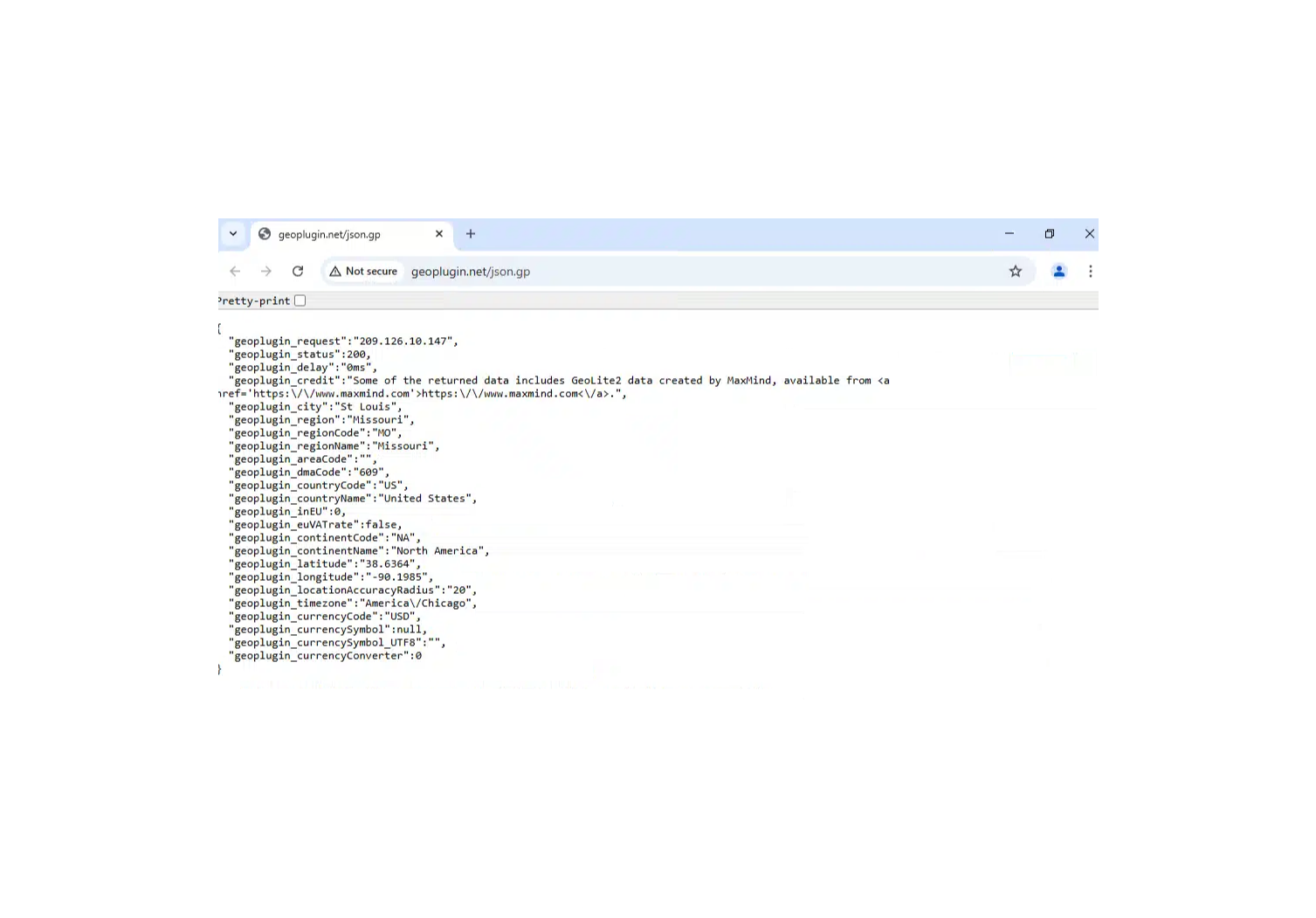

Malver u ovom slučaju koristi GeoIP servis, kako bi odredio geografsku lokaciju žrtve, što mu omogućava da prilagodi ponašanje u zavisnosti od regiona, izbegne pravne posledice i zaobiđe bezbednosne mere. Na osnovu lokacije može lažno da se predstavi kao lokalni entitet, koristi lokalni jezik i cilja specifične sisteme, čime povećava efikasnost napada i otežava detekciju.

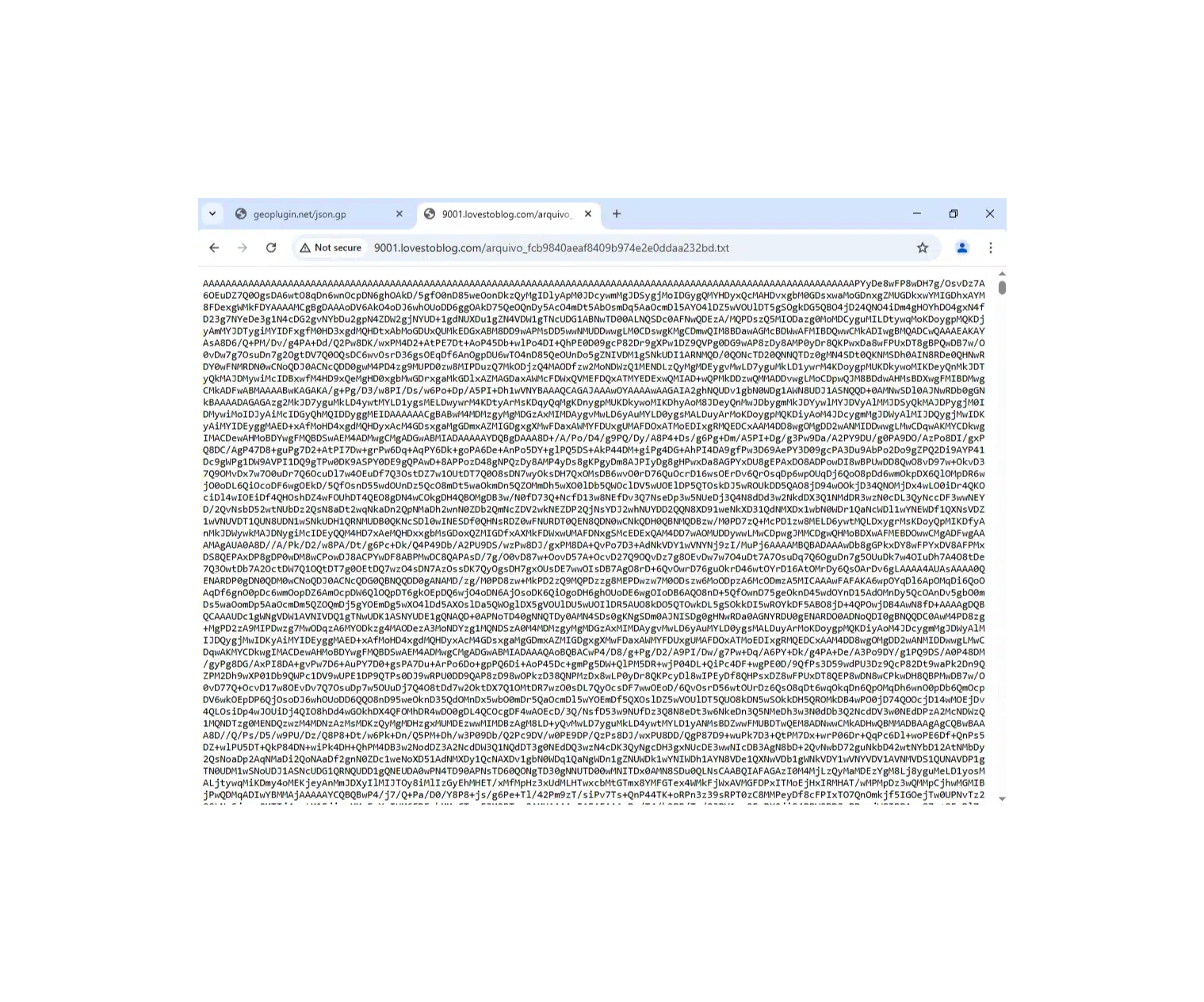

Uz to, napadači koriste tehniku “cloaking”, pri čemu smeštaju spam sadržaj u .txt fajlove u poddirektorijume pored legitimnih .js fajlova. Kada pretraživački botovi zatraže URL, skripta učitava sadržaj .txt fajla i ubacuje ga u HTML stranice, omogućavajući prikaz različitog sadržaja botovima i stvarnim korisnicima.

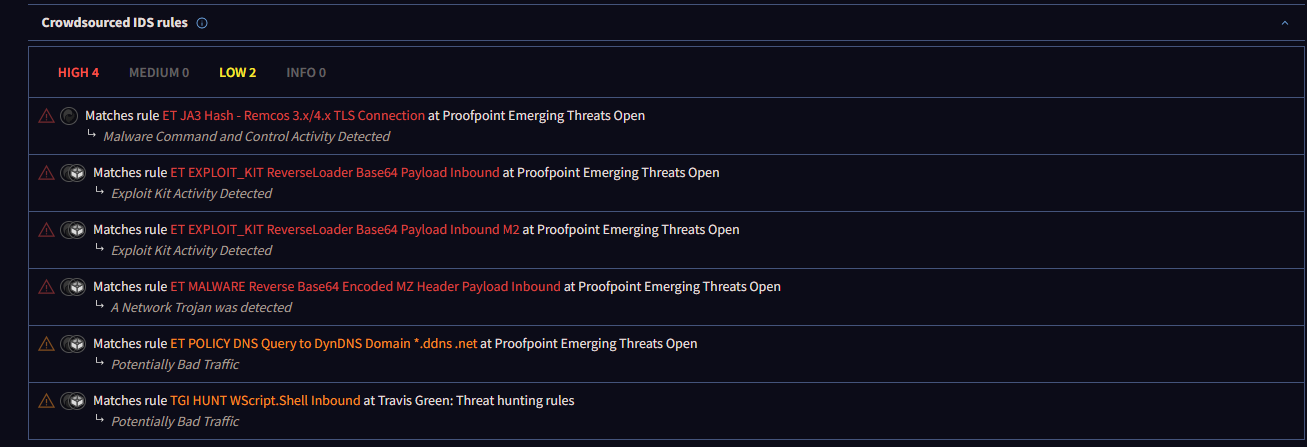

Crowdsourced IDS pravila dodatno potvrđuju zlonamernu aktivnost, identifikovani su Remcos RAT TLS konekcije, C2 komunikacija, exploit kit aktivnost preko kodiranih Base64 payload-a (ReverseLoader), pokušaji egzekucije malvera sa kodiranim MZ header-ima, kao i sumnjivi DNS zahtevi ka DynDNS domenima (*.ddns.net) i korišćenje WScript.Shell (Windows komponenta koja omogućava izvršavanje komandi iz skripti, a napadači je zloupotrebljavaju za pokretanje malvera, preuzimanje fajlova i izmene sistema bez znanja korisnika.)

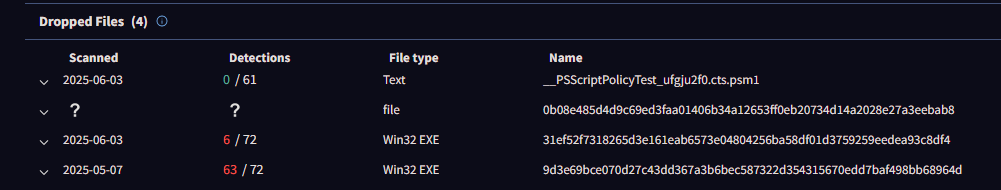

U analiziranom slučaju, zlonamerni softver je ostavio četiri fajla, uključujući jedan PowerShell modul bez detekcija i dva izvršna .exe

fajla, jedan sa 6, a drugi sa čak 63 antivirusne detekcije, što ukazuje na visok rizik od maliciozne aktivnosti. Ovi .exe fajlovi najverovatnije sadrže glavni payload malvera.

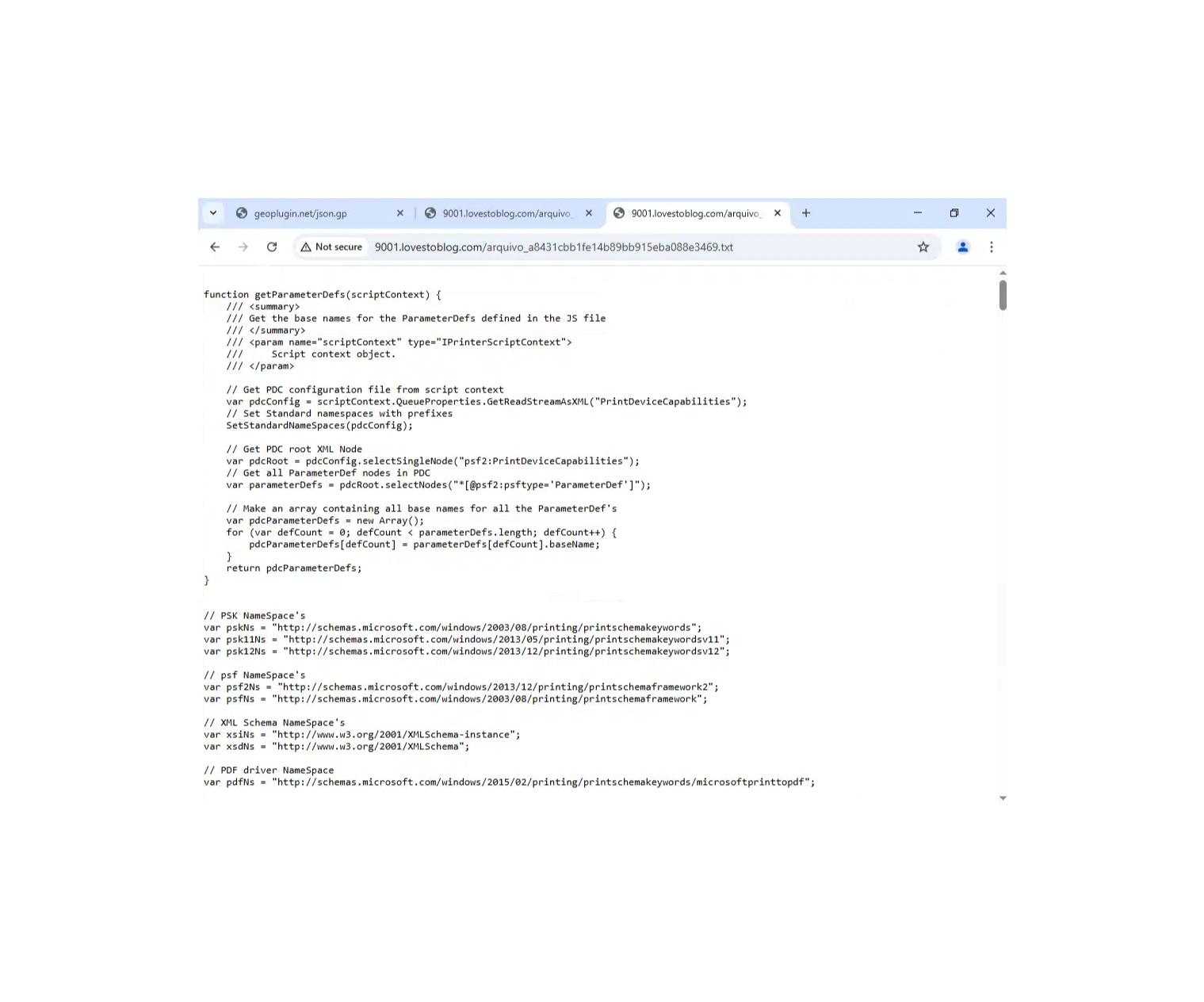

Takođe, u priloženoj slici možete videti kako izgleda otvaranje .txt fajlova koji se preuzimaju sa malicioznih URL-ova. Takvi fajlovi služe za prikrivanje malicioznog koda i mogu omogućiti tzv. "cloaking", injekciju sadržaja u legitimne stranice, ili čak direktno preuzimanje i pokretanje dodatnih komponenti malvera.

Uz to, napadači koriste tehniku “cloaking”, pri čemu smeštaju spam sadržaj u .txt fajlove u poddirektorijume pored legitimnih .js fajlova. Kada pretraživački botovi zatraže URL, skripta učitava sadržaj .txt fajla i ubacuje ga u HTML stranice, omogućavajući prikaz različitog sadržaja botovima i stvarnim korisnicima.

Crowdsourced IDS pravila dodatno potvrđuju zlonamernu aktivnost, identifikovani su Remcos RAT TLS konekcije, C2 komunikacija, exploit kit aktivnost preko kodiranih Base64 payload-a (ReverseLoader), pokušaji egzekucije malvera sa kodiranim MZ header-ima, kao i sumnjivi DNS zahtevi ka DynDNS domenima (*.ddns.net) i korišćenje WScript.Shell (Windows komponenta koja omogućava izvršavanje komandi iz skripti, a napadači je zloupotrebljavaju za pokretanje malvera, preuzimanje fajlova i izmene sistema bez znanja korisnika.)

U analiziranom slučaju, zlonamerni softver je ostavio četiri fajla, uključujući jedan PowerShell modul bez detekcija i dva izvršna .exe

fajla, jedan sa 6, a drugi sa čak 63 antivirusne detekcije, što ukazuje na visok rizik od maliciozne aktivnosti. Ovi .exe fajlovi najverovatnije sadrže glavni payload malvera.

Takođe, u priloženoj slici možete videti kako izgleda otvaranje .txt fajlova koji se preuzimaju sa malicioznih URL-ova. Takvi fajlovi služe za prikrivanje malicioznog koda i mogu omogućiti tzv. "cloaking", injekciju sadržaja u legitimne stranice, ili čak direktno preuzimanje i pokretanje dodatnih komponenti malvera.

There is no patch for stupidity - Kevin Mitnick