04-03-2025, 08:24 PM

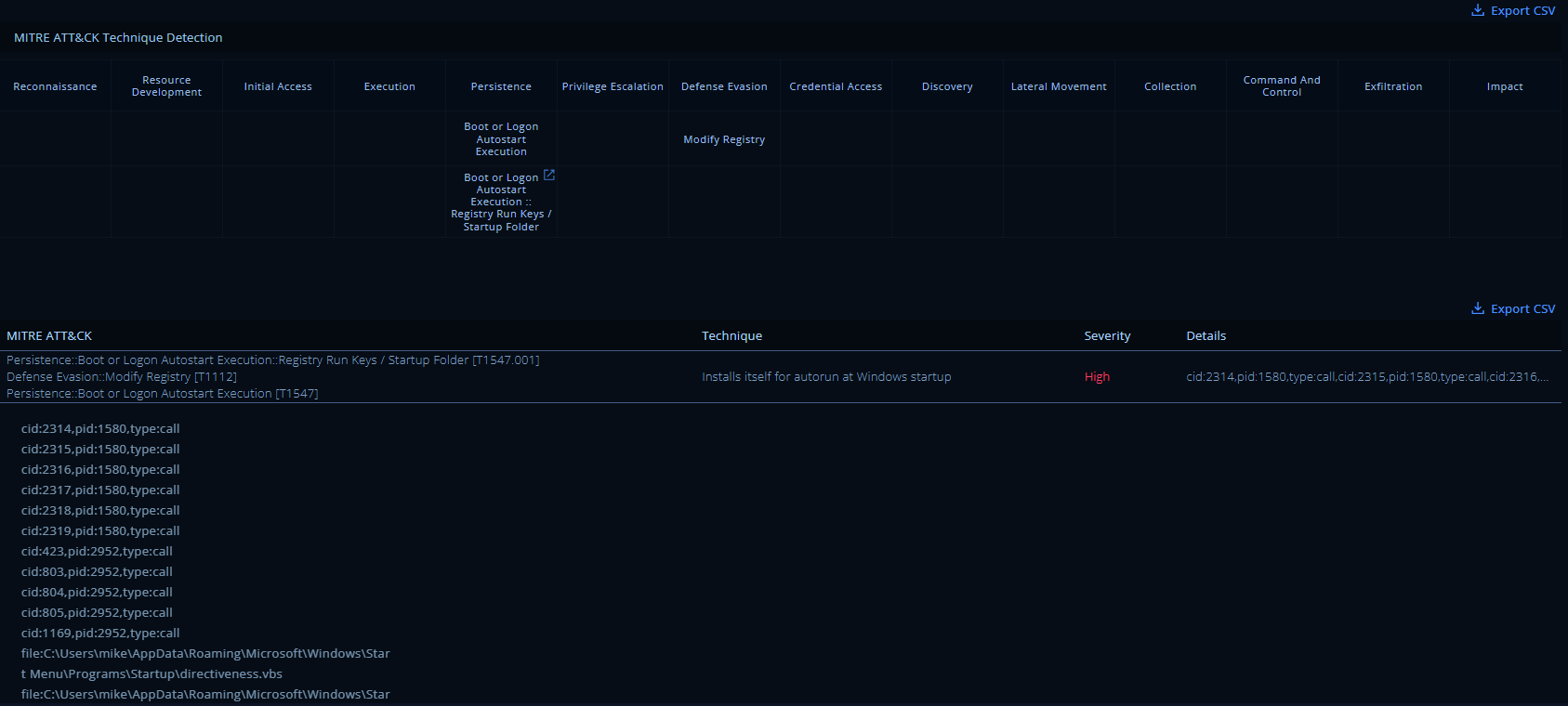

Danas sam testirao malver u sandbox okruženju i rezultati skeniranja su pokazali da malver koristi tehniku Boot or Logon Autostart Execution. Naime, malver se stavlja u Startup folder na putanji čime se automatski pokreće svaki put kad korisnik prijavi svoj sistem.

Ova tehnika omogućava malveru da ostane na računaru, čak i nakon što se ponovo pokrene, što je poznato kao Persistence. Takođe, koristi se i modifikacija registra, što je deo Defense Evasion strategije, da bi izbegao detekciju i ostao neprimećen.

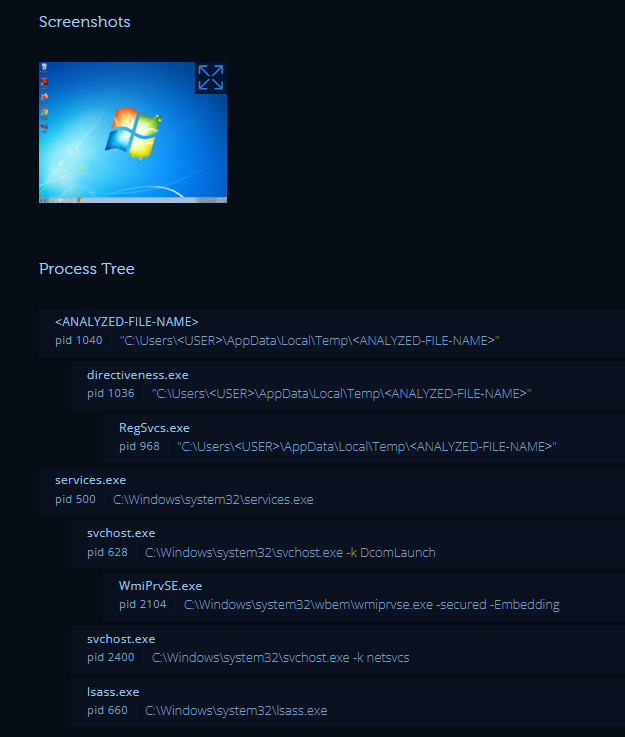

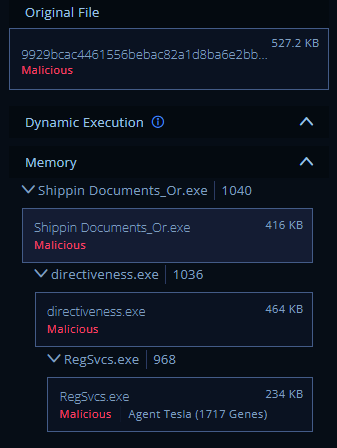

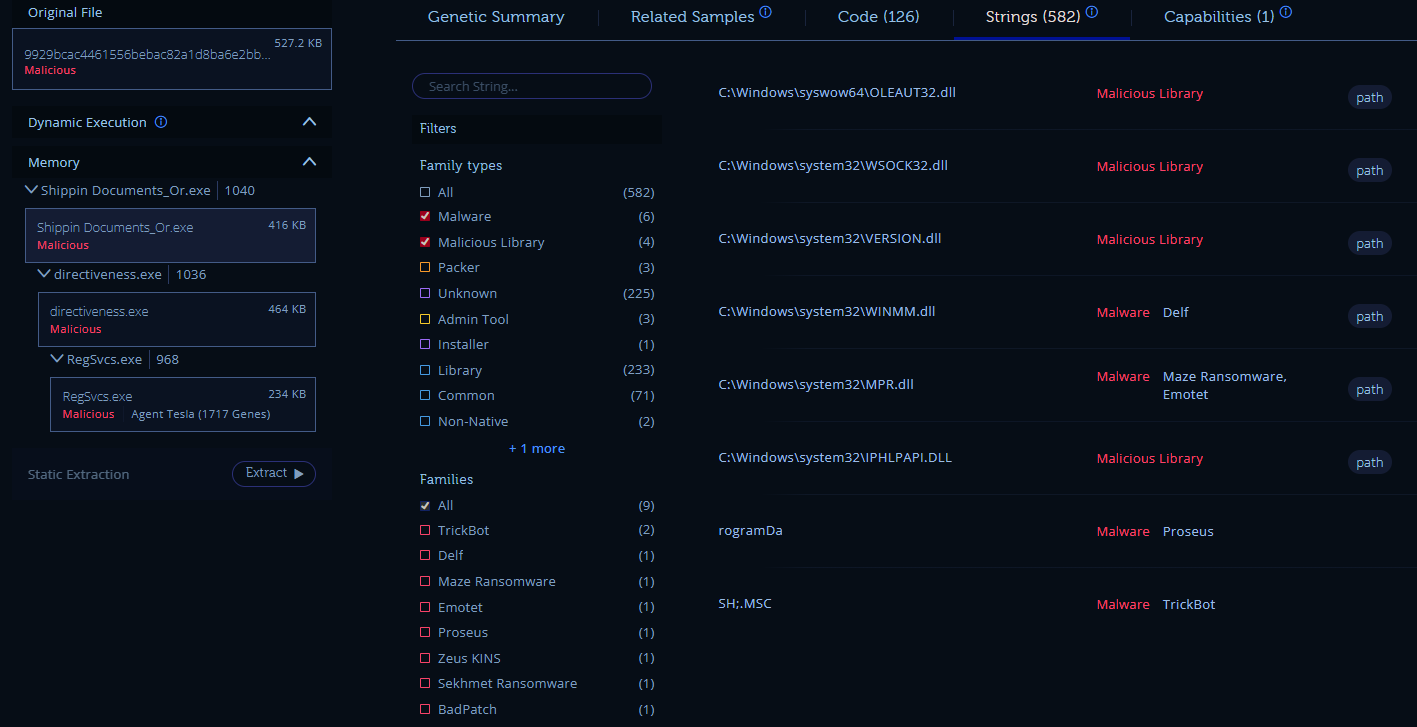

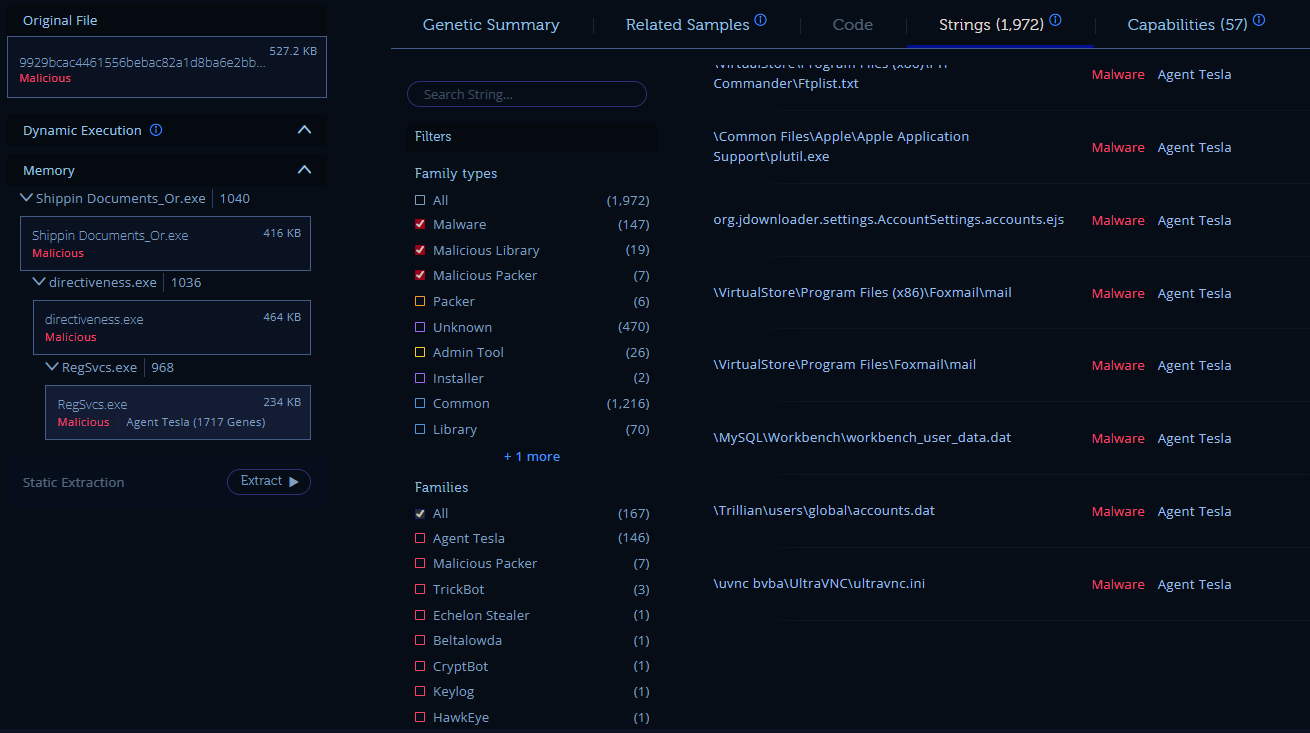

Tokom analize, identifikovani su zlonamerni procesi Shippin Documents_Or.exe, directiveness.exe i RegSvcs.exe, svi označeni kao Malicious. Iako su ove datoteke maliciozne, važno je napomenuti da RegSvcs.exe obično predstavlja legitimnu Windows aplikaciju koja se koristi za registraciju servisa, ali je u ovom slučaju iskorišćena za zlonamerne aktivnosti. Takođe, Agent Tesla, koji je prepoznat kao trojanac, koristi ove procese kako bi ukrao korisničke podatke kao što su lozinke i kredencijali.

Ova tehnika omogućava malveru da ostane na računaru, čak i nakon što se ponovo pokrene, što je poznato kao Persistence. Takođe, koristi se i modifikacija registra, što je deo Defense Evasion strategije, da bi izbegao detekciju i ostao neprimećen.

Code:

C:\Users\mike\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\directiveness.vbsTokom analize, identifikovani su zlonamerni procesi Shippin Documents_Or.exe, directiveness.exe i RegSvcs.exe, svi označeni kao Malicious. Iako su ove datoteke maliciozne, važno je napomenuti da RegSvcs.exe obično predstavlja legitimnu Windows aplikaciju koja se koristi za registraciju servisa, ali je u ovom slučaju iskorišćena za zlonamerne aktivnosti. Takođe, Agent Tesla, koji je prepoznat kao trojanac, koristi ove procese kako bi ukrao korisničke podatke kao što su lozinke i kredencijali.

There is no patch for stupidity - Kevin Mitnick