Posts: 3

Threads: 1

Joined: Nov 2022

Reputation:

4

Evo i jedne povratne informacije za jedan od navedenih sajtova u ovoj temi.

Ne bih imenovao koji klijent je u pitanju zbog zaštite privatnosti i reputacije.

Samo prenosim iskustvo klijenta pa možda bude korisno nekome.

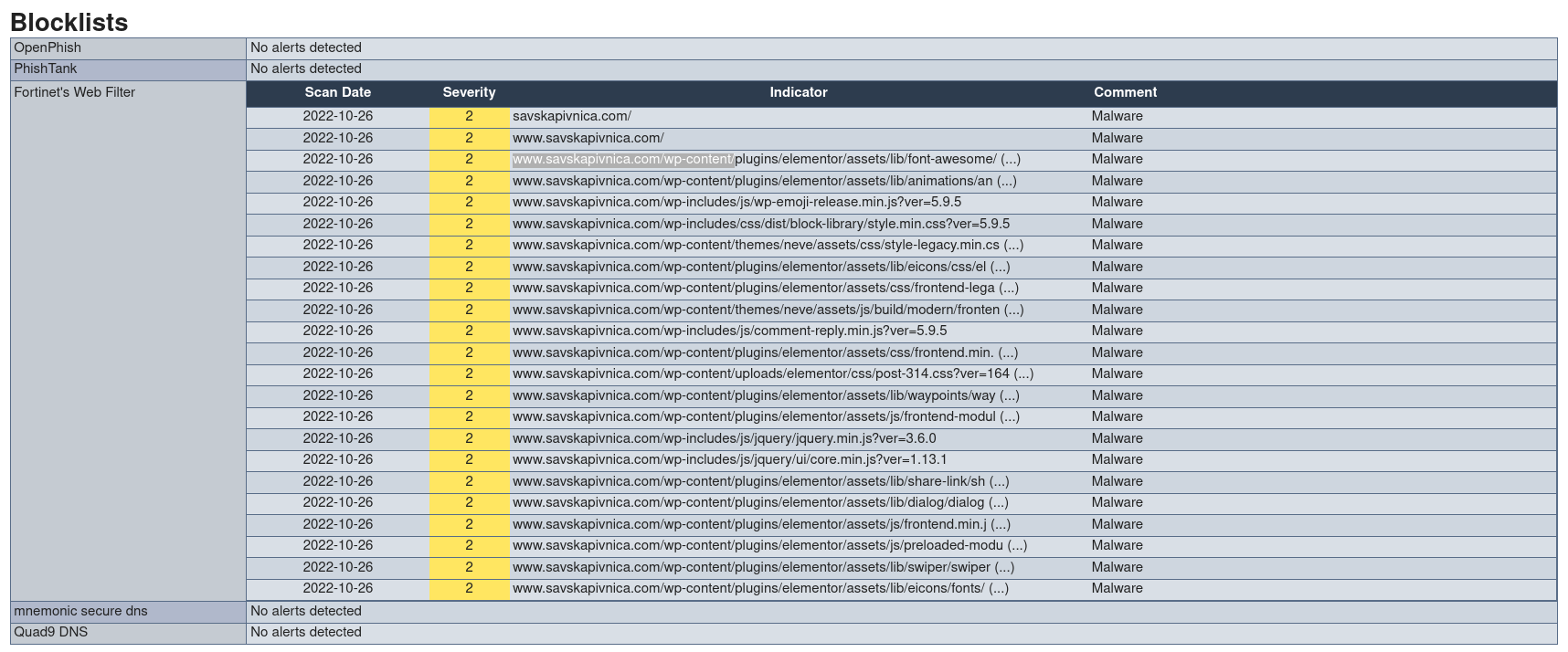

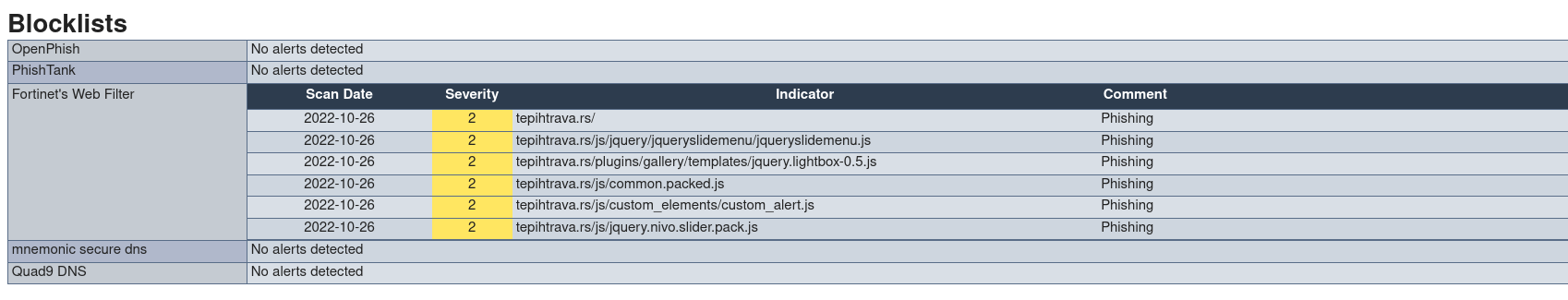

Napadači su nekako došli do kredencijala cpanel naloga. Logovanje je izvršeno sa izraelske IP adrese.

Pretpostavka je da su iskoristili exploit stare Wordpress baze.

Puštena je skripta koja na serveru kreira phishing stranice. Problem je što brisanje stranica i promena kredencijala ne rešava problem jer se fajlovi posle određenog vremena automatski kreiraju.

Ukoliko nekog zanima više detalja može me kontaktirati privatno.

Posts: 74

Threads: 7

Joined: Nov 2022

Reputation:

57

11-16-2022, 09:56 PM

(This post was last modified: 11-16-2022, 09:58 PM by iznogud.)

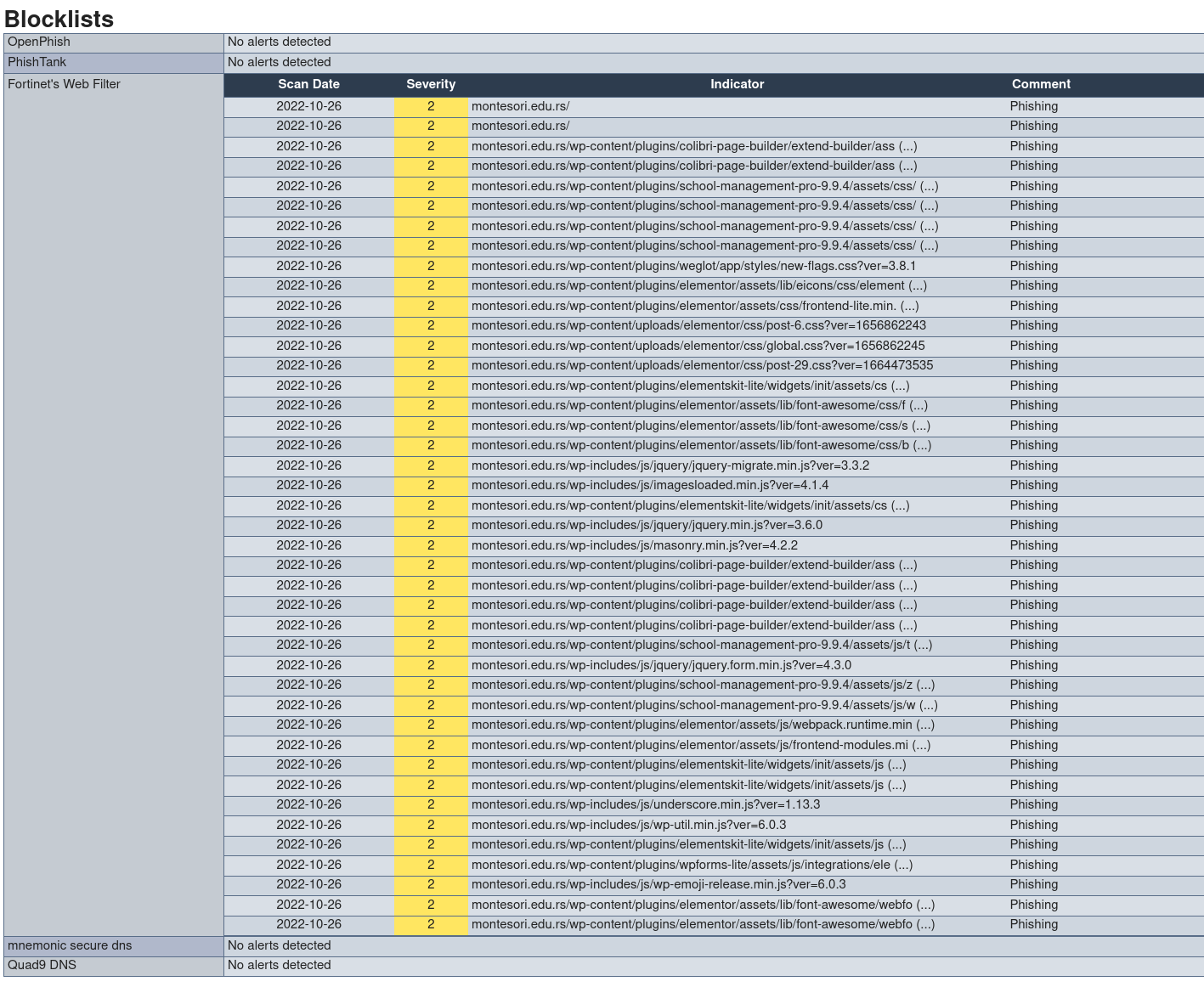

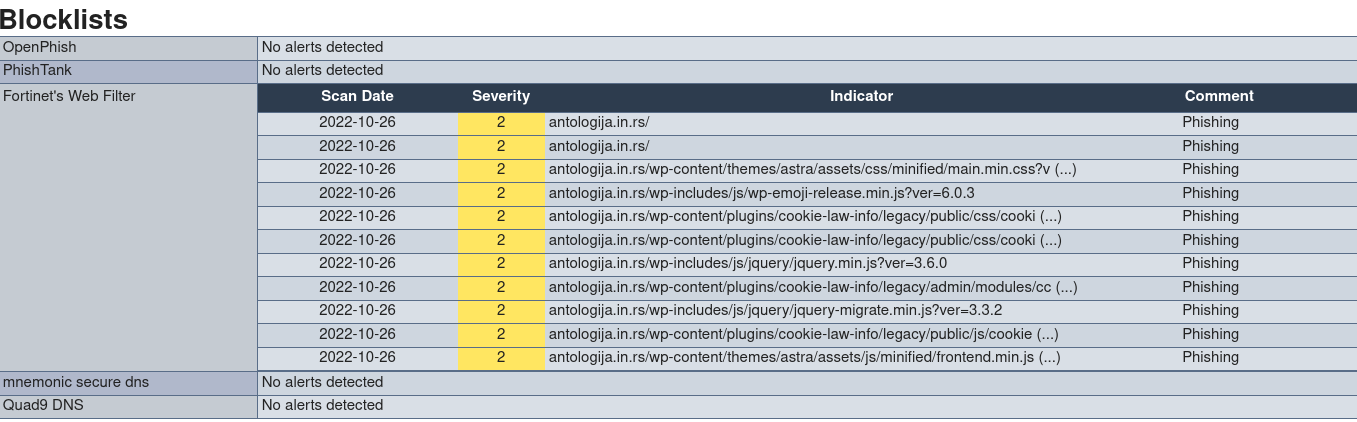

Na žalost korisnika ali na sreću hakera wordpress sajtovi su izuzetno ranjivi. Kompanije žele da uštede novac dizajnirajući inkoristeći wordpress sajtove- jednostavno rešenje ali izuzetno podložno napadima.

Svakodnevno viđamo stotine i hiljade WP naloga koji pripadaju admin, moderatorima ili običnim korisnicima, dobar deo njih je i iz Srbije.

Velika većina sajtova probija se prvobitnom enumeracijom korisnika a potom brute force u cilju detekcije passworda. Izuzetno je zabrinjavajuće da dosta passworda su isti kao što je i username.

Takođe, postoji i veliki broj skripti za RCE ili plugin napade.

Kao mane prvenstven izdvojio bih što se ne koristi antirobot zaštita, što ne postoji 2FA, što odgovorna lica ne kontrolišu sadržaje i naravno, nešto najboljnije konstantan update wordpressa i plugina.

Potom ti ranjivi sajtovi, kao što znamo koriste se za daljnju distribuciju malware ili phishing sadržaja u vidu hostovanja zaraženog fajla.

U slučaju koji si naveo @ivane "da brisanje stranice ne pomaže" da li sa sigurnošću možemo reći da je ta kompanija 100% sigurna da je uklonira malware sa sajta, koje plugins koriste i da li su sigurni da osobe koje vrše napade više nemaju pristup admin panelu?

Posts: 74

Threads: 7

Joined: Nov 2022

Reputation:

57

11-17-2022, 09:17 PM

(This post was last modified: 11-17-2022, 09:19 PM by iznogud.)

Da, leakix može da bude koristan ali deluje mi da ima i false pozitivnih rezultata a vecinom se svodi na enumeraciju korisnika.

Ali ukoliko bismo upredili neki poznatiji IoT i leakix, drugi IoT skeneri imaju mnogo veći broj pogodaka.

Posts: 3

Threads: 1

Joined: Nov 2022

Reputation:

4

@Iznogud

Apsolutno se slažem.

Nažalost velika većina gleda da uštedi na izradi sajta pa kupuju besplatne teme i plugin-ove i čim je sajt po prvi put online tu završe sa daljom investicijom u isti.

Iskreno nemam detalje vezane za konkretan slučaj jer nismo imali pristup samom nalogu. Ono što znam je da su pokušali čak sa potpunim zaključavanjem cpanel-a i brisanjem problematičnih fajlova. Nakon određenog vremena su se fajlovi ponovo kreirali. Sledeći korak je da upotrebe neke naprednije antimalware skenere pošto besplatni alati nisu uspeli da lociraju gde se nalazi ta skripta koja ponovo kreira pomenute fajlove.

@y0d4

Vrlo interesantno, hvala!

Posts: 330

Threads: 85

Joined: Sep 2022

Reputation:

109

Mozda nije related za Ivanov case, al` ako je sistem (ili deo) kompromitovan i nema traga da se setalo van njega, zbog paranoje, best way je reinstall os-a (i da se nadas da nije neki firmware dirnuo), zamena svih creds. vezani sa tim sistemom i ofc. check kompletnog code-a napadnutog app-a.

Znam, lakse reci nego uraditi, al`svasta je moguce... -.-

Posts: 1,728

Threads: 664

Joined: Sep 2022

Reputation:

126

A proveriti i da nije klijent zaražen...

“If you think you are too small to make a difference, try sleeping with a mosquito.” - Dalai Lama XIV

Posts: 330

Threads: 85

Joined: Sep 2022

Reputation:

109

da, to je meni jednom bio slucaj xD